4 Tipps für datenschutzgerechtere Cloud-TK-Anlagen

Artikelübersicht

Wenn Telefonanlagen in die Cloud verlagert werden, sind ein paar Punkte mehr zu beachten. Dazu gehören Ausfallsicherheit und Datenschutz. Dieser Beitrag stellt die wesentlichen Aspekte der Sicherheit von Cloud-TK-Anlagen dar und gibt praktische Hinweise zur Einhaltung von Datenschutz und Datensicherheit.

Telefonieren ist einfach

Ich habe mir immer gewünscht, dass mein Computer so leicht zu bedienen ist wie mein Telefon; mein Wunsch ging in Erfüllung: Mein Telefon kann ich jetzt auch nicht mehr bedienen.

Bjarne Stroustrup, Erfinder von C++

Für Menschen vor dem Telefon besteht Telefonieren aus 4 fundamentalen

Schritten.

- Hörer abnehmen

- Nummer wählen

- Sprechen

- Auflegen

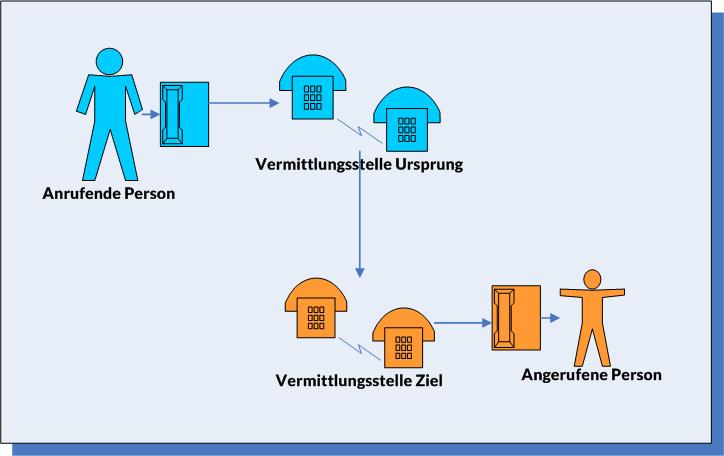

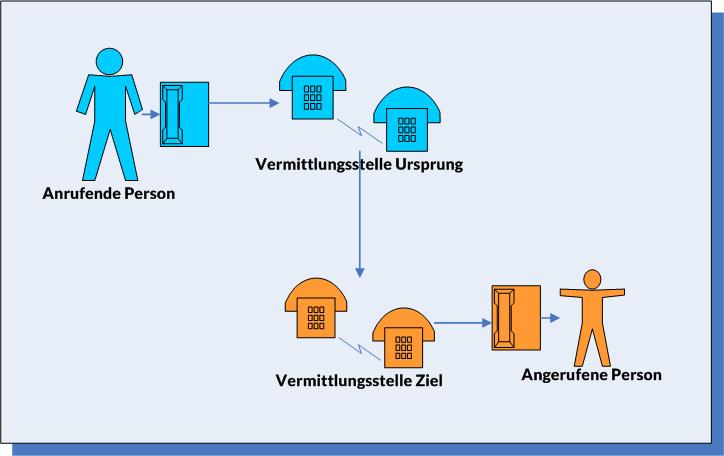

Doch bevor es auf der anderen Seite klingelt, sind einige Systeme, Prozesse und Komponenten beschäftigt. Schauen wir auf den Ablauf aus Sicht der anrufenden Person.

- Anrufende Person

- Telefon Ursprung

- Vermittlungssttelle Ursprung

- Vermittlungsstelle Ziel

- Telefon Ziel

- Angerufene Person

Abbildung 1 – Grobübersicht beteiligter Systeme beim Telefonieren

Welche Daten entstehen beim Telefonieren?

Dieser Ablauf beim Telefonieren gibt schon die Antwort auf die Frage vor, welche Daten beim Telefonieren generell anfallen.

- Ursprungsrufnummer

- Datum und Uhrzeit des Gesprächsbeginns

- Zielrufnummer

- Datum und Uhrzeit des Gesprächsendes

Diese Daten entstehen zu jedem Telefonanruf, ob bewusst oder nicht, ob Festnetzanschluss, Mobilfunkanschluss oder VoIP-Telefon. Anders sieht es aus, wenn eine Telefonanlage (TKA) im Einsatz ist.

Daten in der Telefonanlage

In der Telefonanlage sind weitere Daten gespeicert:

- Art der Nebenstelle: Normaler Anschluss, Chef-Sekretärin-Anschluss

- Verarbeitete Medien der Nebenstelle: Sprache, Video, SMS, Email

- Zugehörigkeit zu Anrufübernahmegruppen

- Zeitpunkt eines Statuswechsels

- Zugehörigkeit zu organisatorischen Einheiten des Unternehmens

- Name der Person an der Nebenstelle

- Emailadresse der Person

- Anschlussnummer der Voicebox

- PIN zum Entsperren der Nebenstelle

- PIN zum Zugang zu einem Voicemailsystem

Diese Informationen sind bei einer normalen Telefonanlage in Systemen gespeichert, die meist nicht oder in nur sehr begrenztem Umfang von Computern nutzbar sind. Anders sieht es aus, wenn eine

Telefonanlage auf einen Computer verpflanzt wird und erst recht, wenn diese Telefonanlage ins Netz wandert. Dann nämlich liegen beide Datenarten auf einem Server, der rund um die Uhr verfügbar ist. Sowohl die Konfigurationsdaten als auch die Gesprächsmetadaten sind nun nutzbar. Zu den

Nutzern gehören zum einen die Nutzer, die sich zunächst autorisieren müssen, um die Dienste zu nutzen. Zum andern können auch ungebetene Gäste dazu gehören.

In den Konfigurationsdaten sind bereits personenbezogene Daten wie Namen, Emailadresse enthalten. Im Firmenadressbuch, das mit dem Adressbuch der Telefonanlage in Verbindung steht oder abgeglichen wird, sind nicht nur personenbezogene Daten, sondern möglicherweise auch Daten enthalten, die als Firmenwissen zu betrachten sind und nicht jeder Person zugänglich sein sollten. Kontaktdaten von Schlüsselkunden oder Schlüssellieferanten gehören dazu. Es muss somit genau überlegt werden, ob eine Telefonanlage in der Cloud mehr nützt oder mehr schadet.

Datenschutz einer Telefon-Anlage in der Cloud

Verfügbarkeit der Anlage

Herkömmliche Telefonanlagen sind über Primärmultiplexanschlüsse an das öffentliche Telefonnetz angeschlossen. Unternehmen, bei denen telefonische Erreichbarkeit eine große Rolle spielt, haben mehrere davon, die zu mehreren Telefonanlagen führen. Ist die Abhängigkeit vom Telefonnetz besonders groß, werden auch unterschiedliche Telefongesellschaften und Kabelwege gewählt.

Eine Cloud-Lösung hat von Haus aus eine größere Verfügbarkeit. Nun wird die Verbindung in die Cloud noch wichtiger, weil sowohl Daten als auch Sprache über eine einzige Leitung laufen. Je nachdem, wie unternehmenskritisch die Telefonanlage ist, sollte ein zweiter Anschluss – evtl. bei einem weiteren Provider geschaltet werden.

Datenspeicherung der Konfiguration

Die Konfigurationsdaten der Anlage müssen gesichert werden. Das wird der Anbieter sicher aus reinem Eigeninteresse sicher vornehmen, besser ist es, man fragt nach. Und am besten fragen Sie auch, wo die Daten gespeichert werden, es wäre fatal, wenn die Daten im Ausland lagern und Ihre Datenschutzregeln dort nicht greifen. Noch besser wäre es, wenn der TKA-Anbieter auch einen Vertrag mit dem Speicherer hat.

Gespeicherte Daten müssen verschlüsselt abgelegt werden.

Die Übertragung der Daten zur Cloud-Telefonanlage muss gesichert sein. Der autorisierte Personenkreis muss definiert und verpflichtet werden.

Speicherung von Gesprächsdaten und Telefonbüchern

Gesprächsdaten wie oben beschrieben entstehen nicht nur bei jedem erfolgreichen Telefonat, sondern auch bei jedem Anrufversuch eingehender oder ausgehender Gespräche. Machen Sie sich bewusst:

Wer hat Zugriff auf die Gesprächsdaten?

Zwar zeigt Ihr Telefon nur das Anrufprotokoll Ihres Anschlusses an, aber die Anlage speichert jedes Telefonat aller Nebenstellen. Das Telefon dient ausschließlich zur Anzeige, physisch liegt das Protokoll Servern in der Cloud. Damit sind die Daten von jedem Ort der Welt einsehbar.

Wie sieht das Zugriffskonzept für Verbindungsdaten aus?

Wie wird der Einzelverbindungsnachweis bereitgestellt?

Gibt es Vorkehrungen Privatgespräche so einzuleiten, dass die gewählten Nummern auf dem Gesprächsnachweis verkürzt dargestellt werden?

Zu den Gesprächsdaten gehört auch der Status der einzelnen Telefone. Für Vermittlungsplätze gehört es zur täglichen Aufgabe zu wissen, wer gerade im Haus und erreichbar ist und wer nicht. Alle anderen Mitarbeiter müssen das nicht wissen. Die Daten aus der Telefonanlage könnten zur Verhaltnes- oder Leistungskontrolle genutzt werden, was aus Sicht des Datenschutzes abzulehnen

ist, weil es in das Persönlichkeitsrecht der Arbeitnehmer eingreift. Aus diesen Daten lassen sich leicht Bewertungen der einzelnen Mitarbeiter erstellen. Wer hat wann telefoniert, wie lange? Der Personenkreis mit Zugriff auf diesen Dienst muss fest umrissen werden.

Telefonbüchern sind nun nicht mehr auf einer technisch isolierten TK-Anlage, sondern auf einem Server im Internet. Wer in Ihrem Unternehmen darf darauf zugreifen? Wer darf ändern, lesen und vor allem auch: Wer darf es nicht? Ist der Speicherort genügend gegen Zugang von außen abgesichert.

Manche Systeme bieten eine Blacklist an, diese beinhaltet Telefonnummern von Anrufern, die gar nicht oder nur für eine bestimmte Zeit nicht durchgestellt werden. Auch diese Liste sollte nicht von

jedem Mitarbeiter eingesehen werden können. Es reicht, wenn einige – vielleicht sogar nach dem Vier-Augen-Prinzip – Zugriff auf diese Sperrliste haben, die von diesem Personenkreis gepflegt wird, die von der TK-Anlage dann technisch genutzt wird.

Übrigens: Nicht alle Konkurrenten haben die umfangreichen Möglichkeiten aufgerüsteter staatlicher Dienste. Es lohnt sich auf jeden Fall über zusätzliche Schutzmaßnahmen bei Dateien nachzudenken, seien es nun Verbindungsdaten, Konfigurationsdaten oder Telefonbücher.

Tipp des Datenschutzbeauftragten

Vertraulichkeit der Gespräche

VoIP-Telefonate können sehr viel einfacher angezapft werden als herkömmliche Telefonate. Das ist die schlechte Nachricht. Die gute Nachricht ist, dass sie auch viel einfacher zu sichern sind. Deshalb helfen folgende Fragen weiter.

Welchen Schutz bietet die Anlage vor Vertraulichkeit der Kommunikation?

Können einzelne oder sogar alle Telefonate verschlüsselt werden?

Welche Zusatzausrüstung ist dazu erforderlich?

Links

Wenn Telefonanlagen in die Cloud verlagert werden, sind ein paar Punkte mehr zu beachten. Dazu gehören Ausfallsicherheit und Datenschutz. Dieser Beitrag stellt die wesentlichen Aspekte der Sicherheit von Cloud-TK-Anlagen dar und gibt praktische Hinweise zur Einhaltung von Datenschutz und Datensicherheit.

Telefonieren ist einfach

Ich habe mir immer gewünscht, dass mein Computer so leicht zu bedienen ist wie mein Telefon; mein Wunsch ging in Erfüllung: Mein Telefon kann ich jetzt auch nicht mehr bedienen.

Bjarne Stroustrup, Erfinder von C++

Für Menschen vor dem Telefon besteht Telefonieren aus 4 fundamentalen

Schritten.

- Hörer abnehmen

- Nummer wählen

- Sprechen

- Auflegen

Doch bevor es auf der anderen Seite klingelt, sind einige Systeme, Prozesse und Komponenten beschäftigt. Schauen wir auf den Ablauf aus Sicht der anrufenden Person.

- Anrufende Person

- Telefon Ursprung

- Vermittlungssttelle Ursprung

- Vermittlungsstelle Ziel

- Telefon Ziel

- Angerufene Person

Abbildung 1 – Grobübersicht beteiligter Systeme beim Telefonieren

Welche Daten entstehen beim Telefonieren?

Dieser Ablauf beim Telefonieren gibt schon die Antwort auf die Frage vor, welche Daten beim Telefonieren generell anfallen.

- Ursprungsrufnummer

- Datum und Uhrzeit des Gesprächsbeginns

- Zielrufnummer

- Datum und Uhrzeit des Gesprächsendes

Diese Daten entstehen zu jedem Telefonanruf, ob bewusst oder nicht, ob Festnetzanschluss, Mobilfunkanschluss oder VoIP-Telefon. Anders sieht es aus, wenn eine Telefonanlage (TKA) im Einsatz ist.

Daten in der Telefonanlage

In der Telefonanlage sind weitere Daten gespeicert:

- Art der Nebenstelle: Normaler Anschluss, Chef-Sekretärin-Anschluss

- Verarbeitete Medien der Nebenstelle: Sprache, Video, SMS, Email

- Zugehörigkeit zu Anrufübernahmegruppen

- Zeitpunkt eines Statuswechsels

- Zugehörigkeit zu organisatorischen Einheiten des Unternehmens

- Name der Person an der Nebenstelle

- Emailadresse der Person

- Anschlussnummer der Voicebox

- PIN zum Entsperren der Nebenstelle

- PIN zum Zugang zu einem Voicemailsystem

Diese Informationen sind bei einer normalen Telefonanlage in Systemen gespeichert, die meist nicht oder in nur sehr begrenztem Umfang von Computern nutzbar sind. Anders sieht es aus, wenn eine

Telefonanlage auf einen Computer verpflanzt wird und erst recht, wenn diese Telefonanlage ins Netz wandert. Dann nämlich liegen beide Datenarten auf einem Server, der rund um die Uhr verfügbar ist. Sowohl die Konfigurationsdaten als auch die Gesprächsmetadaten sind nun nutzbar. Zu den

Nutzern gehören zum einen die Nutzer, die sich zunächst autorisieren müssen, um die Dienste zu nutzen. Zum andern können auch ungebetene Gäste dazu gehören.

In den Konfigurationsdaten sind bereits personenbezogene Daten wie Namen, Emailadresse enthalten. Im Firmenadressbuch, das mit dem Adressbuch der Telefonanlage in Verbindung steht oder abgeglichen wird, sind nicht nur personenbezogene Daten, sondern möglicherweise auch Daten enthalten, die als Firmenwissen zu betrachten sind und nicht jeder Person zugänglich sein sollten. Kontaktdaten von Schlüsselkunden oder Schlüssellieferanten gehören dazu. Es muss somit genau überlegt werden, ob eine Telefonanlage in der Cloud mehr nützt oder mehr schadet.

Datenschutz einer Telefon-Anlage in der Cloud

Verfügbarkeit der Anlage

Herkömmliche Telefonanlagen sind über Primärmultiplexanschlüsse an das öffentliche Telefonnetz angeschlossen. Unternehmen, bei denen telefonische Erreichbarkeit eine große Rolle spielt, haben mehrere davon, die zu mehreren Telefonanlagen führen. Ist die Abhängigkeit vom Telefonnetz besonders groß, werden auch unterschiedliche Telefongesellschaften und Kabelwege gewählt.

Eine Cloud-Lösung hat von Haus aus eine größere Verfügbarkeit. Nun wird die Verbindung in die Cloud noch wichtiger, weil sowohl Daten als auch Sprache über eine einzige Leitung laufen. Je nachdem, wie unternehmenskritisch die Telefonanlage ist, sollte ein zweiter Anschluss – evtl. bei einem weiteren Provider geschaltet werden.

Datenspeicherung der Konfiguration

Die Konfigurationsdaten der Anlage müssen gesichert werden. Das wird der Anbieter sicher aus reinem Eigeninteresse sicher vornehmen, besser ist es, man fragt nach. Und am besten fragen Sie auch, wo die Daten gespeichert werden, es wäre fatal, wenn die Daten im Ausland lagern und Ihre Datenschutzregeln dort nicht greifen. Noch besser wäre es, wenn der TKA-Anbieter auch einen Vertrag mit dem Speicherer hat.

Gespeicherte Daten müssen verschlüsselt abgelegt werden.

Die Übertragung der Daten zur Cloud-Telefonanlage muss gesichert sein. Der autorisierte Personenkreis muss definiert und verpflichtet werden.

Speicherung von Gesprächsdaten und Telefonbüchern

Gesprächsdaten wie oben beschrieben entstehen nicht nur bei jedem erfolgreichen Telefonat, sondern auch bei jedem Anrufversuch eingehender oder ausgehender Gespräche. Machen Sie sich bewusst:

Wer hat Zugriff auf die Gesprächsdaten?

Zwar zeigt Ihr Telefon nur das Anrufprotokoll Ihres Anschlusses an, aber die Anlage speichert jedes Telefonat aller Nebenstellen. Das Telefon dient ausschließlich zur Anzeige, physisch liegt das Protokoll Servern in der Cloud. Damit sind die Daten von jedem Ort der Welt einsehbar.

Wie sieht das Zugriffskonzept für Verbindungsdaten aus?

Wie wird der Einzelverbindungsnachweis bereitgestellt?

Gibt es Vorkehrungen Privatgespräche so einzuleiten, dass die gewählten Nummern auf dem Gesprächsnachweis verkürzt dargestellt werden?

Zu den Gesprächsdaten gehört auch der Status der einzelnen Telefone. Für Vermittlungsplätze gehört es zur täglichen Aufgabe zu wissen, wer gerade im Haus und erreichbar ist und wer nicht. Alle anderen Mitarbeiter müssen das nicht wissen. Die Daten aus der Telefonanlage könnten zur Verhaltnes- oder Leistungskontrolle genutzt werden, was aus Sicht des Datenschutzes abzulehnen

ist, weil es in das Persönlichkeitsrecht der Arbeitnehmer eingreift. Aus diesen Daten lassen sich leicht Bewertungen der einzelnen Mitarbeiter erstellen. Wer hat wann telefoniert, wie lange? Der Personenkreis mit Zugriff auf diesen Dienst muss fest umrissen werden.

Telefonbüchern sind nun nicht mehr auf einer technisch isolierten TK-Anlage, sondern auf einem Server im Internet. Wer in Ihrem Unternehmen darf darauf zugreifen? Wer darf ändern, lesen und vor allem auch: Wer darf es nicht? Ist der Speicherort genügend gegen Zugang von außen abgesichert.

Manche Systeme bieten eine Blacklist an, diese beinhaltet Telefonnummern von Anrufern, die gar nicht oder nur für eine bestimmte Zeit nicht durchgestellt werden. Auch diese Liste sollte nicht von

jedem Mitarbeiter eingesehen werden können. Es reicht, wenn einige – vielleicht sogar nach dem Vier-Augen-Prinzip – Zugriff auf diese Sperrliste haben, die von diesem Personenkreis gepflegt wird, die von der TK-Anlage dann technisch genutzt wird.

Übrigens: Nicht alle Konkurrenten haben die umfangreichen Möglichkeiten aufgerüsteter staatlicher Dienste. Es lohnt sich auf jeden Fall über zusätzliche Schutzmaßnahmen bei Dateien nachzudenken, seien es nun Verbindungsdaten, Konfigurationsdaten oder Telefonbücher.

Tipp des Datenschutzbeauftragten

Vertraulichkeit der Gespräche

VoIP-Telefonate können sehr viel einfacher angezapft werden als herkömmliche Telefonate. Das ist die schlechte Nachricht. Die gute Nachricht ist, dass sie auch viel einfacher zu sichern sind. Deshalb helfen folgende Fragen weiter.

Welchen Schutz bietet die Anlage vor Vertraulichkeit der Kommunikation?

Können einzelne oder sogar alle Telefonate verschlüsselt werden?

Welche Zusatzausrüstung ist dazu erforderlich?

Links

Bildquellen

- Telefonie: © Speech & Phone GmbH | Public Domain Mark 1.0

- Durchs Schlüsselloch: stokkete | All Rights Reserved